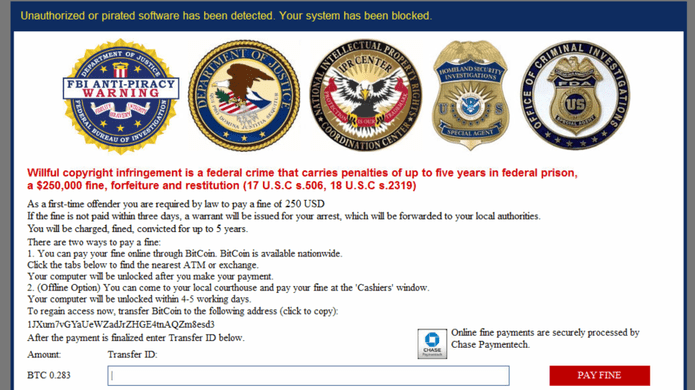

Der Erpressungstrojaner VirLocker bringt seine Opfer schon seit 2014 immer mal wieder zum Verzweifeln. Dieser Schädling infiziert Windows-PCs, verschlüsselt dann deren Dateien und fordert abschließend ca. 250 Dollar Lösegeld in Bitcoin. Zurzeit ist der Schädling mal wieder in Umlauf, berichten Sicherheitsforscher von Malwarebytes. Deshalb soll hier kurz erklärt werden, wie man den Schädling wieder los wird, ohne dafür zu bezahlen.

Der .EXE-Trick von VirLocker

VirLocker ist besonders tricky, denn er verschlüsselt nicht nur die Daten, sondern bettet sie darüber hinaus auch noch in ausführbare .exe-Dateien ein, die dann zusätzlich auch noch den Schädling enthalten. Wer eine solche Datei auf einem anderen Computer ausführt, infiziert auch diesen mit VirLocker.

Daten ohne Zahlung wieder entschlüsseln

Die Opfer von VirLocker können aber ganz ohne Lösegeldzahlung und sogar ohne ein Entschlüsselungstool wieder Zugriff auf ihre Daten bekommen. Bevor man die nachstehenden Tipps befolgt, sollte man allerdings den infizierten Computer vom Netzwerk abtrennen, damit der Erpressungs-Trojaner sich garantiert nicht weiter verbreiten kann.

Zunächst die Zahlung vortäuschen…

Um wieder Zugriff auf die verschlüsselten Dateien zu bekommen, muss man nach Angaben von Malwarebytes nur 64 Zeichen in das Feld „Transfer ID“ des Lösegeldformulars eingeben. In dem Beispiel funktionierte das mit 64 Nullen. Durch einen Bug gilt das Lösegeld nach dieser Eingabe schon als beglichen und VirLocker gibt deshalb die Daten wieder frei.

Um wieder Zugriff auf die verschlüsselten Dateien zu bekommen, muss man nach Angaben von Malwarebytes nur 64 Zeichen in das Feld „Transfer ID“ des Lösegeldformulars eingeben. In dem Beispiel funktionierte das mit 64 Nullen. Durch einen Bug gilt das Lösegeld nach dieser Eingabe schon als beglichen und VirLocker gibt deshalb die Daten wieder frei.

Wie lange dieser Weg gangbar sein wird, ist natürlich nicht wirklich absehbar – die Gangster hinter dem Schädling könnten ja den Fehler recht schnell beseitigen…

… dann die Daten wiederherstellen!

Nach dem erfolgreichem Vortäuschen der Lösegeldzahlung muss man jetzt manuell jede einzelne .exe-Datei anklicken, damit die darin steckende Original-Datei wiederhergestellt wird. Bei dieser Vorgehensweise wird nicht etwa die Ransomware selbst ausgeführt, sondern nur die eingesperrte Datei entpackt.

Zum Schluss sollte man zur Sicherheit die wiederhergestellten Daten auf eine externe Festplatte oder einen USB-Stick kopieren und danach den infizierten Computer komplett neu aufsetzen.

Ex-Opfer sollten besonders penibel darauf achten, dass keine der .exe-Dateien mit dem Schadprogramm darin übrig bleibt – ansonsten infiziert sich auch ein neu installierter Computer umgehend wieder mit dem Schädling!