Trotz des Sicherheitspatches von Anfang des Monats haben Netgear-Router vom Typ DGN1000 offenbar immer noch einen Zugang über den Port TCP/32764.

Der Franzose Eloi Vanderbeken untersuchte nach Informationen von Golem und Heise diesen Patch über Ostern per Reverse Engineering und stellte fest, dass Netgear damit eine neue Möglichkeit eingebaut hat, über diesen Port Zugriff auf den Router zu erhalten.

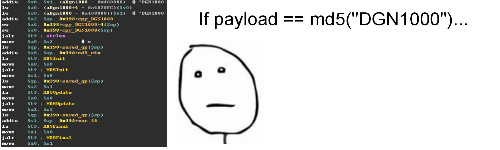

“Man kann die Backdoor wieder reaktivieren”, schreibt Vanderbeken dazu in einer Präsentation für eine Sicherheitsfirma. Das könne sowohl aus dem gleichen lokalen Netz heraus als auch durch einen Provider über das Internet gemacht werden. Ein entsprechend präpariertes Netzwerkpaket an den Router geschickt werden – und schon startet der Backdoor-Prozess /usr/bin/scfgmgr f-.

Durch die Angriffsmethode bedingt ist es nötig, nicht weiter als eine Router-Zwischenstation (Hop) von dem anfälligen Gerät entfernt zu sein, über größere Distanzen ist die Lücke nicht nutzbar.